Nowy skuteczny atak na urządzenia mobilne

25 sierpnia 2014, 07:37Specjaliści z University of California odkryli błąd, który pozwala na zdobycie poufnych informacji użytkowników systemów mobilnych. Dziura prawdopodobnie istnieje w Androidzie, Windows oraz iOS-ie. Eksperci zademonstrowali ją na urządzeniu z Androidem.

Wielkie łatanie Firefoksa

6 lipca 2015, 10:13Mozilla opublikowała nową wersję Firefoksa, w której załatano 22 dziury bezpieczeństwa. Wprowadzono też nowe mechanizmy zabezpieczające, w tym skanowanie pod kątem bezpieczeństwa plików pobieranych na komputery z systemami Mac OS X oraz Linux.

Błąd w bibliotece naraża użytkowników Androida

9 września 2016, 09:46Miliony urządzeń z Androidem są narażone na atak przeprowadzany za pomocą plików JPG. Do przeprowadzenia ataku wystarczy, by użytkownik otworzył e-mail zawierający odpowiednio spreparowany plik graficzny. Nie jest potrzebny żaden inny rodzaj interakcji.

Precyzyjna egzekucja sprzed 2 tys. lat

26 kwietnia 2019, 05:05Około 2 tys. lat temu na wyspie Tasos przeprowadzono egzekucję za pomocą precyzyjnego pchnięcia włócznią. Stracony został umięśniony ~50-letni mężczyzna, który przed śmiercią musiał być więziony. W jego mostku widniał niemal idealnie okrągły otwór, co początkowo zmyliło antropologa Anagnostisa Agelarakisa, który podejrzewał, że to anomalia rozwojowa pod postacią wrodzonego ubytku w mostku (sternal foramen).

Naukowcy wciąż nie wiedzą, czym jest „złoty kapelusz” wydobyty z dna oceanu

11 września 2023, 12:53Naukowcy z należącego do NOAA (Narodowa Administracja Atmosferyczna i Oceaniczna) statku Okeanos Explorer badali za pomocą zdalnie sterowanego drona podwodną górę w Zatoce Alaska, gdy zauważyli coś niezwykłego. Na głębokości 3300 metrów znajdowało się coś, co operatorzy drona nazwali „złotym kapeluszem”. Gładka struktura w kształcie złotej kopuły miała średnicę nieco ponad 10 centymetrów i była mocno uczepiona skał. Widniała w niej niewielka dziura, przez którą było widać, że i wnętrz kopuły jest złote. Naukowcy postanowili wydobyć tajemniczy przedmiot.

Microsoft chce zagrozić LCD

21 lipca 2008, 10:58Naukowcy z Microsoft Research opublikowali artykuł, w którym opisują opracowaną przez siebie technologią mogącą stanowić poważne zagrożenie dla wyświetlaczy LCD (Nature Photonics). Technologia LCD zdominowała obecnie rynek, ale, jak zauważają specjaliści, jest to bardzo niedoskonały sposób wyświetlania obrazu.

Piezotroniczny tranzystor

3 września 2010, 10:33Piezotroniczne tranzystory - najnowsze osiągnięcie zespołu profesora Zhong Lin Wanga z Georgia Institute of Technology - wykorzystują zjawiska piezoelektryczne do przeprowadzania operacji logicznych.

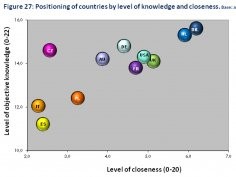

Studium obnaża niewiedzę Polaków

22 sierpnia 2012, 06:49Hiszpańska Fundacja BBVA opublikowała wyniki swojego „Międzynarodowego studium nt. kultury naukowej“. Na jego potrzeby przeprowadzono ankiety w 11 krajach, w każdym z nich przepytując 1500 osób. W badaniach wzięli udział mieszkańcy Włoch, Hiszpanii, Austrii, Czech, Polski, Niemiec, Holandii, Francji, Wielkiej Brytanii, Danii oraz USA. Ich celem było określenie poziomu szeroko pojętej kultury naukowej. Pytano o zainteresowania naukowe czy sposób ich zaspokajania, a konkretną wiedzę sprawdzono zadając 22 proste pytania.

Miliony ruterów narażone na atak

22 grudnia 2014, 12:27Ponad 12 milionów ruterów firm Linksys, D-Link, Edimax, Huawei, TP-Link, ZTE i ZyxEL jest narażonych na atak hakerski. Winny jest błąd w oprogramowaniu RomPager.

Błąd powoduje awarie Chrome'a

23 września 2015, 10:37Użytkownicy przeglądarki Chrome powinni być szczególnie ostrożni gdy klikają na internetowe odnośniki. W programie wykryto błąd, który powoduje, że niektóre odnośniki mogą spowodować awarię Chrome'a. Nie trzeba na nie nawet klikać, wystarczy przejechać nad nimi kursorem.